Sie wollen Ihre operativen Prozesse grundlegend und revisionssicher neu gestalten, um die Effizienz zu erhöhen und die Kosten zu reduzieren? Setzen Sie auf die Erfahrung der Centric. Wir bieten Ihnen unterschiedlichste SAP HCM Lösungen, mit denen Sie sich zeitintensive Verwaltungsroutinen einfach sparen können.

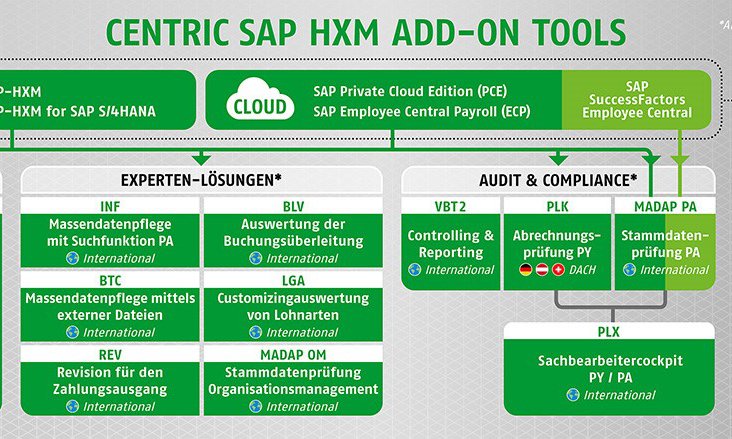

SAP HCM Add On Tools

SAP® HCM Add On Tools

Lassen Sie sich live überzeugen: Unsere Experten präsentieren unsere SAP HCM Add On Tools entweder direkt vor Ort oder per Websession im Rahmen einer kostenlosen Live-Demo. Sie werden schnell erkennen, dass Lösungen der Centric Sie effektiv in Ihrer täglichen Arbeit mit SAP HCM Daten unterstützen können.

Testen Sie uns: Auf Wunsch stellen wir Ihnen unsere SAP HCM Add On Tools gerne als Testversion für einen Zeitraum von vier Wochen kostenlos zur Verfügung. Gerne erstellen wir Ihnen ein unverbindliches Angebot.

Personalmanagement mit SAP® HCM

Mit unseren SAP HCM Add On Tools optimieren wir Ihre SAP HCM-basierten Personalprozesse und erleichtern Ihren Arbeitsalltag. Darüber hinaus unterstützen wir Sie bei der Erfüllung gesetzlicher Anforderungen von Wirtschaftsprüfern oder den Anforderungen der Internen Revision an Ihr Personalmanagement und der Entgeltabrechnung bezüglich des Einsatzes eines Internen Kontrollsystems.

Nutzen Sie unsere Prozess- und Projekterfahrungen und fokussieren Sie zielgerichtet auf Ihre Kernaufgaben, mit denen Sie aktiv zu Ihrem Unternehmenserfolg beitragen.

Centric Kundentage

Die Centric veranstaltet regelmäßig Kundentage, die durch Experten- und Kundenvorträge über neue Produktentwicklungen und Anwendungsbeispiele informieren. Für Sie eine gute Gelegenheit zum Networking und natürlich können Sie so mit unseren Kunden sowie unserem Team ins Gespräch zu kommen.

SAP® HCM Add On Gesamtkatalog

Laden Sie sich unseren SAP HCM Add On Gesamtkatalog herunter.

Leistungen

Möchten Sie mehr erfahren?

Steven Wernike, Geschäftsführer IT / Cloud Solutions GmbH

Wir helfen Ihnen gerne. Rufen Sie uns an unter +49 201 747 69 0 oder schicken Sie eine E-Mail an steven.wernike@centric.eu und wir werden uns so schnell wie möglich bei Ihnen melden.